Workshop de Interoperabilidade

Esta página contém o workshop de interoperabilidade desenvolvido para capacitar profissionais na implementação de soluções de interoperabilidade seguras e escaláveis.

📋 Estrutura do Workshop

Parte 1: Fundamentos do X-Road e X-Valid

Duração: 2 horas

Modalidade: Teórica

Conteúdo:

- Histórico do X-Road: Origem, evolução e adoção internacional

- Apresentação do X-Valid: Implementação brasileira e suas características

- Arquitetura e Componentes:

- Security Servers

- Clientes e Subsistemas

- Fluxo de comunicação

- Segurança:

- Comunicação criptografada

- Timestamping de mensagens

- Auditoria e logs

Parte 2: Implementação Prática com PostgreSQL

Duração: 2 horas

Modalidade: Hands-on com demonstração de invocação dos serviços

Conteúdo:

- Requisitos do Ambiente: Infraestrutura e preparação

- Conectar LINK ao Banco: Configuração de conexão segura

- Criar Serviços X-Road: Desenvolvimento de APIs REST

- Cadastro no Security Server: Registro de serviços

- Desenvolver Aplicação Cliente: Implementação em Java/Python

- Gerenciamento de Certificados: Criação e configuração

- Testes e Validação: Verificação de funcionamento

🛠️ Pré-requisitos

- Conhecimento básico de APIs REST

- Familiaridade com SQL e bancos de dados

- Experiência com Java ou Python

- Conceitos básicos de segurança e criptografia

📚 Recursos Adicionais

Documentação Oficial:

Comunidade e Suporte:

🎯 Objetivos de Aprendizagem

Ao final da Parte 1, os participantes serão capazes de:

- Explicar o contexto e importância do X-Road.

- Identificar os componentes principais do X-Valid.

- Compreender os aspectos de segurança implementados.

- Entender o fluxo de comunicação entre sistemas.

Ao final da Parte 2, os participantes serão capazes de:

- Configurar conexões seguras com bancos PostgreSQL.

- Criar e expor serviços através do X-Valid.

- Desenvolver aplicações cliente em Java ou Python.

- Gerenciar certificados digitais.

- Implementar soluções de interoperabilidade completas.

🤝 Contribuições

Este material é desenvolvido pela equipe do ÍRIS - Laboratório de Inovação e Dados do Governo do Ceará e do Programa Cientista Chefe ligado a Casa Civil.

📞 Contato

Para dúvidas, sugestões ou suporte: - Email: iris@ceara.gov.br - Website: ÍRIS - Laboratório de Inovação e Dados

Barramento de Integração em Governo Digital

No contexto de Governo Digital (e-Gov), a interoperabilidade exige uma solução que atue como a espinha dorsal da comunicação entre entidades devidamente identificadas. A solução deve cobrir dois cenários distintos: a exposição segura de bases de dados distribuídas e a orquestração de serviços compostos voltados ao cidadão. Desta forma, cada entidade participante pode partir para a construção de portais e soluções dentro de suas jornadas digitais.

Abaixo estão os requisitos fundamentais divididos por categorias funcionais.

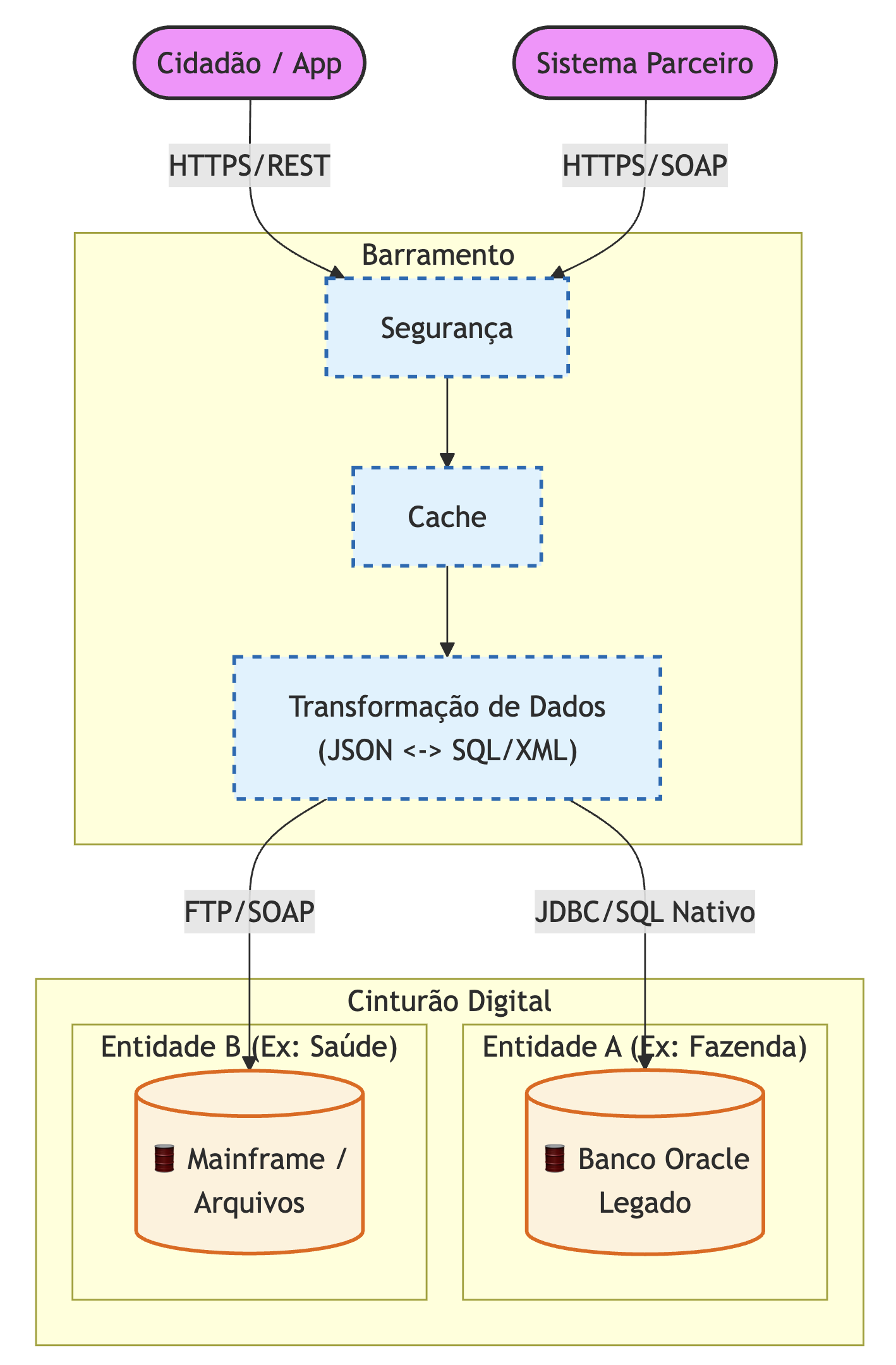

1. Requisitos de Conectividade e Transformação

Estes requisitos formam a base técnica que permite a comunicação entre sistemas heterogêneos (legados e modernos).

- Conectores e Adaptadores Nativos:

- Capacidade de conexão com tecnologias distintas (Mainframes, bancos DB2/Oracle, SOAP/XML, Arquivos de texto).

- Suporte a protocolos diversos (REST/JSON, XML/SOAP).

- Transformação de Protocolos e Dados:

- Conversão dinâmica de mensagens (ex: JSON to SOAP, XML to JSON).

- Normalização de dados para um Modelo Canônico (padronização semântica conforme padrões de governo, como e-PING), garantindo que todas as entidades “falem a mesma língua”.

- Roteamento Inteligente:

- Encaminhamento de mensagens baseado em conteúdo (Content-Based Routing) ou cabeçalhos.

1.1 Requisitos para o Cenário 1: Acesso a Bases de Dados (Data-as-a-Service)

Foco na exposição segura e com bom desempenho de dados mantidos pelas diversas entidades, protegendo a infraestrutura original.

- Virtualização de Dados:

- Desacoplamento entre a API exposta e o esquema físico do banco de dados. O barramento deve ocultar a complexidade das tabelas e consultas SQL.

- Gestão de Tráfego (Throttling e Rate Limiting):

- Controle rigoroso de requisições por segundo para evitar sobrecarga (DDoS ou picos de uso) nos bancos de dados legados das entidades.

- Estratégias de Cache (Caching):

- Armazenamento temporário de consultas frequentes no nível do barramento para reduzir a latência e o consumo de recursos no banco de dados de origem.

- Paginação e Filtragem:

- Mecanismos automáticos para impedir a extração de grandes volumes de dados (“dump”) em uma única requisição.

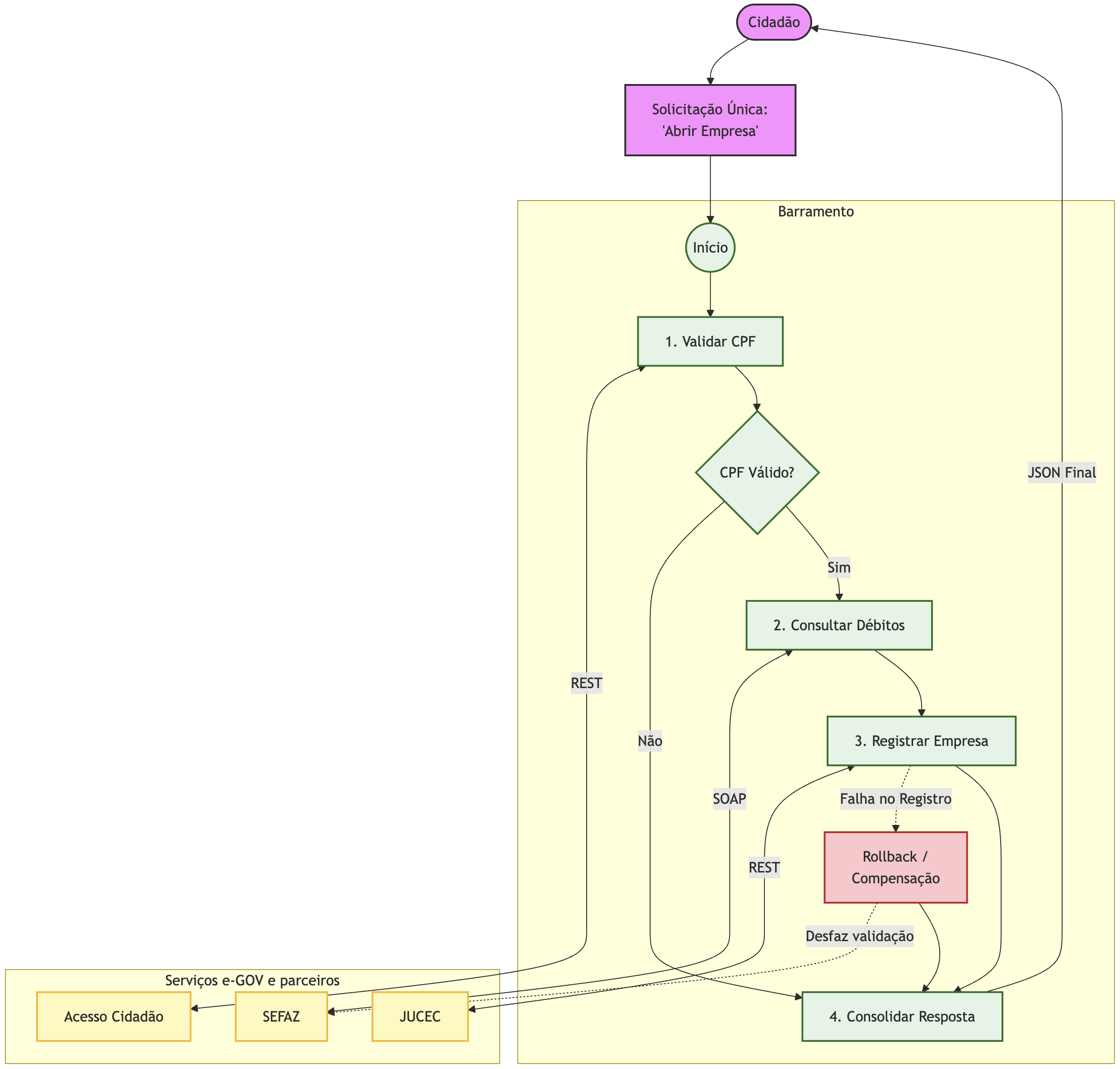

1.2 Requisitos para o Cenário 2: Composição de Serviços (Orquestração)

Foco na criação de funcionalidades complexas para o cidadão, que exigem a coordenação de múltiplos serviços autônomos.

- Motor de Orquestração:

- Capacidade de definir lógica condicional e sequencial (ex: “Se o Serviço A retornar sucesso, execute o Serviço B; caso contrário, execute o Serviço C”).

- Padrão Saga (Transações Distribuídas):

- Gestão de consistência em operações que envolvem múltiplos serviços. Se uma etapa falhar, o barramento deve disparar transações de compensação para desfazer as ações anteriores (rollback lógico).

- Agregação de Serviços (Scatter-Gather):

- Capacidade de disparar múltiplas requisições paralelas para diferentes entidades, aguardar todas as respostas e consolidá-las em uma resposta única para o cidadão.

- Resiliência (Circuit Breaker):

- Detecção de falhas em serviços de terceiros para interromper chamadas rapidamente, evitando o “efeito cascata” de lentidão.

2. Requisitos Transversais (Segurança e Governança)

Requisitos mandatórios para garantir a conformidade legal ex a segurança dos dados do cidadão.

- Gestão de Identidade e Acesso (IAM):

- Integração com provedores de identidade governamentais (ex: Acesso Cidadão e Gov.BR) via OAuth2/OIDC.

- Propagação de Contexto de Segurança: Garantir que a identidade do usuário final seja repassada auditavelmente até o serviço de ponta.

- Criptografia e Transporte Seguro:

- Uso obrigatório de mTLS (Mutual TLS) para autenticação e criptografia entre os serviços internos do governo.

- Observabilidade e Auditoria (Logs Legais):

- Distributed Tracing: Rastreamento da requisição do início ao fim, passando por todos os sistemas.

- Logs de Auditoria: Registro imutável de “quem acessou o quê e quando” para conformidade com a LGPD.

Tabela Resumo dos Cenários

| Característica | Cenário 1: Acesso a Bases de Dados | Cenário 2: Composição de Serviços |

|---|---|---|

| Padrão Arquitetural | API Gateway / Data Virtualization | Orquestração / Coreografia |

| Prioridade | Performance e Proteção do Legado | Consistência e Lógica de Negócio |

| Desafio Técnico | Latência e Cache | Transações e Tratamento de Erros |